Как администратор может удалить права доступа на ресурсы сети в случае увольнения сотрудника

Опубликовано: 19.09.2024

Крупная торговая компания сократила нескольких своих торговых представителей. У них установлен разъездной характер работы, но почти каждый день они появлялись и в центральном офисе. Но у сотрудников был доступ к базам данным и коммерческой тайне. Работодатель переживал, что данные уйдут к конкурентам и блокировал доступ сокращаемых к сведениям. Кроме того, их попросили вернуть служебные автомобили. Один из работников засомневался: законно ли действует компания?

Если сотрудник не исполняет должностные обязанности, работодатель имеет право применять дисциплинарные взыскания. При первом нарушении, как правило, выносится замечание. В повторном случае его могут повторить или даже объявляют выговор. После нескольких проступков компания может расторгнуть с человеком трудовой договор. Кроме того, Трудовой кодекс РФ позволяет уволить работника даже после одного грубого нарушения. И это единственная верная и законная схема действий в подобной ситуации.

Однако в случае конфликта или при сокращении штата может возникнуть и другой вопрос.

Работодатель хочет обезопасить свои данные, поэтому сотруднику ограничивают доступ к корпоративным ресурсам. Самый распространенный способ — это блокировка Интернета и баз данных.

В компаниях, где трудятся сотрудники с разъездным характером, часто человека просят вернуть смартфон, планшет или служебный автомобиль. Иногда дело доходит и до радикальных мер, когда блокируется пропуск в организацию или аккаунт работника на компьютере. Но имеет ли компания право так поступить и даст ли это нужный эффект?

Ответ не так прост, как кажется. С одной стороны, работодатель имеет право распоряжаться своим имуществом по собственному усмотрению. Логично желание не допустить кражи имущества и интеллектуальной собственности. Но надо помнить и другое, в соответствии со ст. 22 Трудового кодекса РФ, у работника должна быть возможность выполнять свои обязанности.

Компания может издать приказ и ограничить доступы сотрудника. Возможно даже полностью отстранить от присутствия в офисе. Но если работодатель не создаст или лишит условий для выполнения обязанностей, ответственность будет лежать целиком на нем. При этом, пока человек числится в штате, зарплату ему все равно придется платить. Если такой вариант устраивает, главное — подготовить и вручить работнику уведомление. В этом документе надо указать период освобождения, право на появляться на рабочем месте, отказ от применения взысканий и обязанность платить заработную плату.

Однако этот алгоритм не очень коррелирует с трудовым законодательством.

Причины для отстранения перечисляет ст. 76 ТК. В ней в числе прочего указаны появление на работе в состоянии опьянения, отсутствие обязательного медосмотра и обучения по охране труда и т.д. Ситуации конфликта и сокращения там нет. Следовательно, работник может обратиться с жалобой в ГИТ, а инспектор, не найдя законного основания, предпишет вернуть человека на место и выплатить зарплату. В нашей практике есть случаи, когда работодатели применяют режим «простоя», выплачивая сотрудникам 2/3 зарплаты. Но причины простоя перечисляет ст. 72.2. ТК РФ — экономические, организационные и др., конфликт и сокращение там также не указаны. И подобное действие несет для работодателя не столько эффект, сколько риски.

Но я хочу выделить еще более серьезную проблему для работодателя при ограничении доступа.

Если у сотрудника нет возможности работать, компания не вправе привлечь его к дисциплинарной ответственности за неисполнение обязанностей.

Приведу пример. Сотрудница вернулась из отпуска и обнаружила, что на ее компьютере нет доступа в Интернет. При этом работодатель потребовал от нее исполнять обязанности. Дело дошло до судебного разбирательства. В итоге суд Ямало-Ненецкого автономного округа апелляционным определением от 21.03.2016 по делу № 33—730/2016 признал неправоту работодателя. Кроме всего, компанию обязали выплатить ей лечение и моральный вред в размере 100 тыс. рублей. А между тем, именно дисциплинарное взыскание чаще всего выступает основным инструментом в «общении» с конфликтным сотрудником.

Безусловно, компания имеет право ограничить сотруднику доступы и, более того, освободить его от присутствия на рабочем месте. А вот наказать за невыполнение обязанностей не получится. Да, при увольнении по собственному желанию или при соглашении сторон проблем обычно не возникает. Но наш опыт показывает, что такие ситуации обычно возникают в случае конфликта и виновных действий. Тогда вопрос расторжения договора может завести в тупик. Так что, если вы сокращаете или расстаетесь с сотрудником и не хотите, чтобы он ходил на работу, помните про зарплату. Начислять ее придется в любом случае, более того, платить надо по среднему заработку за все время, на которое его «отлучили» от работы. А сотруднику, в свою очередь, надо получить от работодателя уведомление о том, что его освободили от работы. Это нужно для того, чтобы не было возможности привлечь к дисциплинарной ответственности.

Д ля управления правами доступа в организации устанавливается специализированная система. С ее помощью можно решить следующие вопросы:

- автоматически отслеживать неиспользуемые учетные записи;

- оперативно открывать и закрывать доступ к каталогам с файлами и папками;

- отслеживать активность пользователей при работе с файловыми ресурсами;

- при необходимости блокировать учетные записи.

Ключевые понятия системы управления доступом (СУД)

В любой СУД администраторы выполняют работу по разграничению прав (разрешений). Пользователи осуществляют работу с информационными ресурсами. Такие ресурсы принято делить на два основных типа:

1. Файловые информационные ресурсы (ФИР). Представляют собой файлы и папки, хранящиеся в корневом каталоге.

2. Файловые составные. Включают один и более ФИР, а также вложенный ресурс.

В СУД принято также выделять понятие точки входа – каталога файловой системы, к которому пользователи могут получить сетевой доступ.

Под группой доступа будем понимать такие группы пользователей, которые имеют полномочия работать с файловыми информационными ресурсами.

При работе с системой управления доступами администраторы должны соблюдать следующие условия:

- Нельзя разграничивать доступ для отдельных файловых ресурсов. Разграничение происходит только для каталогов.

- Нельзя назначать права отдельным пользователям. Только для групп.

- Нельзя создавать ФИР на рабочих станциях пользователей.

- Разграничивать полномочия разрешается только на уровне файловой системы.

- Не рекомендуется создавать и хранить ФИР в серверных каталогах.

- Нежелательно создавать несколько точек входа в файловые информационные ресурсы.

- Нельзя создавать вложенные ФИР, если вложения (файлы) содержат конфиденциальные данные.

Общий случай модели управления правами доступа

Для сервера с ФИР, являющегося членом домена, создаются доменные группы. Если сервер не является членом домена, необходимо создавать группы на локальном уровне.

- С использованием базы шаблонов устанавливаются права для корневого и промежуточного каталогов.

- В группу доступа добавляются учетные записи с учетом полномочий пользователей.

- Учетная запись пользователя помещается в соответствующую группу, для которой предусмотрены полномочия для работы с конкретным ФИР.

- Для расширения доступа (добавления нового участника) регистрируется вложенный ФИР, в него добавляется пользователь из вышестоящего ФИР.

- Для ввода ограниченного доступа в каталог нужно добавить только учетные записи, получивших разрешение на работу с ФИР. Если необходимо, создается сетевая папка.

Для выполнения блокировки пользователя, его учетную запись удаляют из группы. При увольнении учетную запись сотрудника полностью блокируют. Если необходимо добавить новые полномочия, например, возможность чтения и записи без удаления, нужно выполнить следующие действия:

- заблокировать доступ пользователя к каталогу;

- установить для корневого каталога новые правила и заменить права для дочерних объектов;

- внести изменения в настройки доступа;

- внести изменения в настройки промежуточных каталогов.

Как внести изменения в учетную запись и сбросить пароль

Для изменения или сброса текущего пароля пользователю надлежит написать обращение администратору с указанием личных данных и причиной необходимости сброса (изменения) пароля. Причиной может послужить утрата или компрометация. При одобрении обращения администратор выполняет сброс пароля и отправляет новый на электронную почту.

СУД должна обеспечивать высокий уровень надежности пароля:

- минимальная длина пароля должна составлять 6 символов;

- в наборе символов необходимы цифры и буквы верхнего и нижнего регистра;

- должны подвергаться автоматическому запрету пароли, содержащие имена, фамилии, названия компьютеров, даты, распространенные сокращения и аббревиатуры;

- система должна автоматически запрещать пароль, если он совпадает с предыдущим.

Если необходимо изменить учетные данные, пользователь должен сформировать заявку с указанием причин и согласовать ее с назначенным администратором. В случае отклонения заявки администратор пишет мотивационный отказ.

Администраторы могут вносить изменения в учетные записи без согласования.

Возможности современных систем управления доступом

Практически каждая современная система по управлению доступами отличается простотой. Зачастую работа администратора сводится к редактированию и использованию фильтров. Большинство таких систем позволяют находить пользователя с помощью поисковой строки.

Многие СУД предусматривают возможность добавления описаний для каждого пользователя, например, должности. Для удобства в панель работы интегрируется кнопка активации полного доступа, при нажатии на которую пользователь получает доступ ко всем полномочиям и функциям. Чтобы ограничить доступ в чек-боксах устанавливают флажки (галочки) напротив разрешенных пунктов. Пункты могут быть представлены как в виде отдельных функций, так и в виде разделов.

С помощью поисковой строки в СУД можно находить пользователя не только по имени, но и по заданному описанию. Часто в рассматриваемых системах также есть возможность определения пользователей к конкретной категории прав. Например, администраторы, пользователи или операторы. Введя в поисковой строке слово «операторов», мгновенно получаем список всех операторов в системе.

В целях автоматизации в СУД используют возможность копирования уже настроенных прав. Администратор может просто отметить отдельного пользователя и скопировать его права, чтобы применить для остальных членов группы. Права могут быть скопированы вместе с ограничениями. Копировать настройки можно непосредственно во время добавления нового пользователя, что также упрощает работу.

При настройке функционала системы важно учитывать наличие дополнительных возможностей, которые могут позволять управлять настройками других пользователей. При копировании прав дополнительные возможности тоже будут скопированы.

Работа в СУД на примере UMI.CMS

Рассмотрим работу в распространенной системе управления доступами пользователей. UMI.CMS предлагает гибкий функционал, позволяющий настраивать права не только для групп, но и отдельных пользователей. В ней предусмотрено два основных типа пользователей:

1. Супервайзер. Представляет собой пользователя, зарегистрированного в момент установки системы, имеет полный список разрешений.

2. Гость. Данный тип пользователя характеризуется минимальным списком полномочий.

В рассматриваемой системе при назначении нового пользователя ему автоматически достаются права гостя, а супервайзер может назначать дополнительные полномочия.

Особенностью UMI.CMS является возможность закрепления за пользователем прав нескольких групп и назначение индивидуальных возможностей. Управление полномочиями осуществляется с помощью соответствующего блока, представленного в виде таблицы с названиями модулей и перечнем полномочий. В блоке можно открыть доступ как ко всему модулю, так и к отдельным функциям. Можно настроить возможности пользователя таким образом, чтобы сотрудник мог просматривать записи в конкретном разделе сайта (например, новости), но не имел доступа к управлению данным разделом в административной панели.

Супервайзер может оперативно предоставить отдельному пользователю полноценные права для работы с конкретным модулем. Для этого в выбранном модуле достаточно поставить флажки напротив пунктов «Просмотр» и «Управление». Для того чтобы позволить управлять всем функционалом, необходимо также разрешить администрирование в колонке «Прочие права». В UMI.CMS пользователи могут получить возможность работать с отдельным модулем без возможности внесения настроек. Например, в модуле обмена данными обмениваться файлами с помощью протокола HTTP, но без доступа к заданию или снятию ограничений на экспорт и импорт данных.

Примеры модулей управления в СУД

Рассмотрим типовой функционал СУД:

Таким образом, модули СУД охватывают каждый аспект работы. С их помощью можно управлять даже настройками интернет-магазина и выдавать доступ на работу с заказами через мобильное приложение. Максимально гибкий функционал позволяет полностью контролировать активность участников.

Архив номеров / 2014 / Выпуск №10 (143) / Они увольняются, а с «учетными записями» разбираться нам!

СЕРГЕЙ БАРАМБА, ООО «БФТ», начальник отдела системных решений Департамента ИТ, sbaramba@yandex.ru

Они увольняются,

а с «учетными записями» разбираться нам!

Увольнение сотрудника для ИТ-службы – рутинная процедура, но регулярно что-нибудь важное забывается, оставляя брешь в системе безопасности

Наступило время прощаться

Увольнение сотрудника для ИТ по логике должно быть обычной и отлаженной рутинной операцией. Но такие события не случаются каждый день, и системные администраторы обычно не выделяют время на их регламентирование. Обязанность упорядочивания процесса должна ложиться на плечи ИТ-руководителя. А вот волшебная кнопка «Отключить учетные записи во всех системах» остается несбыточной мечтой для любого ИТ-специалиста. СЭД, CRM, VPN-доступы и ключи, адреса электронной почты и логины, выданные пользователю к различным, не связанным между собой системам, – вот неполный список мест, где пользователи имеют аккаунты.

Выяснив, что существует необозримое море неотключенных учетных записей давно уволенных сотрудников, очень велик соблазн обозвать подчиненных саботажниками и начать махать саблей над головой. Призывать одуматься и как-то самоорганизоваться, почувствовать брешь в нашей безопасности. Ну и дать задачу срочно навести порядок везде, а самому спрятаться за большим монитором, чтобы не видеть взглядов коллег, которые пытаются понять, какая муха укусила их начальника.

Вроде навести порядок несложно, но как поддерживать приемлемый уровень порядка на постоянной основе?

Удалить нельзя сохранять

Чаще всего системный администратор, заблокировав учетную запись в Active Directory, начинает судорожно вспоминать, где еще есть записи и что надо заблокировать.

Понятное дело, что не хотелось бы мириться с таким положением вещей в подразделении. При этом необходимо учитывать, что даже при наличии документа, описывающего где и что блокировать, выполнение его требований может не случиться вовсе. Как ни прискорбно, законы Мерфи работают, и скорее всего обходной лист подпишет тот, кто непосредственно выключать учетные записи не будет.

Оставлять все в таком виде для руководителя, разумеется, неправильно, и требуется подстроить под себя процесс таким образом, чтобы все операции выполнялись без лишних напоминаний и имелась возможность осуществлять контроль.

Последовательность – залог результативности

При создании документа, требующего изменения бизнес-процесса, я следую такому рецепту:

Детальный анализ бизнес-процесса как есть. Тут мои инструменты – ручка и блокнот, а также навыки общения и отношения с коллегами. Лучше начинать изучение с истоков процесса и инициирующих документов, если таковые есть. По результатам интервьюирования и наблюдения складывается общая картина выполняемых действий, и уже можно переходить на следующий этап.

Поиск первопричины неэффективности или замена неправильных операций. Чаще всего несовершенство видно сразу, но иногда приходится обсудить несколько вариантов, прежде чем найти приемлемый. Тут даже без документарного закрепления действий можно попытаться выполнить процесс по обновленной схеме и убедиться в том, что изменения приводят к качественному улучшению. Главное, чтобы все задействованные лица видели смысл в выполняемых действиях и были заинтересованы в улучшениях.

Создание регламентирующего документа. Оформление на бумаге документа, когда все стало понятно, уже не составляет большого труда.

В нашем случае создаваемый регламент призван описать все необходимые действия ответственных лиц, связанных с процессом отключения или удаления, заведенных в ИС учетных записей для увольняющихся сотрудников. Главное – вдумчиво подобрать формулировки и подробно все расписать. Одним из элементов нового документа должен быть словарик с разъяснениями для сокращений, используемых в документе. Лучше всего вынести его в самое начало.

Создаваемый документ лучше всего разбить на две части. В первой, текстовой, описываются подробно задействованные системы и выполняемые в них исполнителями действия. Вторая часть – это таблица, в которой приводится так называемый чек-лист. Она очень полезна при выполнении требований регламента. Таблица просто распечатывается, а в специальном поле исполнитель ставит отметку, выполнив очередной этап. Так можно избавиться от спешки и вероятности, если отвлекут текучкой, не вернуться к выполнению следующих пунктов.

Самое логичное – проследить бизнес-процесс от самых истоков и пошагово изучить его. В нашем случае обходной лист – это обычный лист бумаги, который мимолетно появляется в ИТ-отделе и окончательно оседает в архивах бухгалтерии или отдела кадров при обмене на трудовую книжку. Подписавший его сотрудник ИТ-отдела может на самом деле ни за что не отвечать и никому не передавать информацию о увольнении сотрудника. Даже если правильно и вовремя подписан обходной лист, заблокировать по факту все учетные записи сразу нельзя, так как рабочий день не закончился и сотрудник будет продолжать работать еще несколько часов. Вывод такой – он не может быть документом, запускающим процессы отключения и удаления пользователей. Отправной точкой должно стать что-то другое.

Проблема описанной ситуации заключается в том, что на какой-то момент времени в различных ИТ-системах оказывается непонятное количество различных неактуальных учетных записей, в том числе и тестовых, служебных. Вычистка и актуализация систем занимает много ресурсов – временных и человеческих. При этом через небольшое количество времени ситуация повторяется.

В моей случае первыми об уходе сотрудника узнавали в кадровой службе, выписывали ему обходной лист и оправляли в путешествие по отделам. Как говорилось выше, обходной лист информационных следов в ИТ-подразделении не оставлял. Да и по времени разнился с вытекающими из него для нас действиями. Мне достаточно было попросить, чтобы, помимо бумаги, выдаваемой только сотруднику, формировалась заявка на отключение «логинов-паролей» с указанием даты и времени, когда необходимо провести блокировку. Она должна попадать в систему учета заявок пользователей, что позволяло прикрепить к ней конкретного исполнителя в ИТ-подразделении. Таким образом, происходило разделение на невзаимосвязанные процессы – обходной лист отдельно, работа с учетными записями отдельно.

С точки зрения исполнения процесс свели к тому, что все операции производятся теперь только одним лицом в рамках контролируемого департаментом ИТ периметра. Это, конечно, потребовало обучения сотрудников работе с различными информационными системами, но и принесло свои плоды. Четкий контроль и выполнение всех технологических операций без делегирования их кому-то еще, где могут не сделать или забыть. А еще этот же сотрудник осуществляет контроль исполнения требований регламента для второстепенных учетных записей вне наших систем. До этого никто ни за что не отвечал, каждый ответственный за информационную систему блокировал пользователей так, как считал нужным, ведь все в отделе происходило «неформально», и виноватых найти не удавалось.

Проверяем и в бой

Прежде чем вводить в действие документ, он несколько раз откатывается на тестовой среде. Если все, что мы напридумывали, может оказаться не настолько правильным или поступившей информации для исполнителя может быть не достаточно, то сразу становится понятным, какие компетенции исполнителя задействованы и имеют адекватный уровень знаний, а каким еще предстоит научиться.

Ну и даже после такого действия все равно возникло несколько интересных особенностей. Например, первоначально не учли, что если не очистить у заблокированной учетной записи в Active Directory поле «Руководитель», то уволенный пользователь будет все еще виден на портале на базе ShareРoint.

После проверки документа необходимо довести до сведения его требования для всех участвующих лиц и дату, с которой необходимо осуществлять описываемое в нем.

Постоянная тяга к совершенству

Даже самый лучший регламент можно улучшить. Придуманные нами процессы надо регулярно пересматривать и искать оптимальный вариант. А еще – все течет и меняется. Поэтому на регулярной основе имеет смысл время от времени опрашивать исполнителей, все ли им понятно. Все ли пункты выполняются, или какая-либо из систем уже больше не используется, или появилась новая, где тоже требуется производить блокировки?

Так регламент остается живым и рабочим документом, максимально соответствуя реалиям.

Первоначально поставленная цель – сделать процесс управляемым и контролируемым, была достигнута. Фразы «Не знаю, почему», «Нам никто не сообщил об увольнении…» ушли в прошлое. Все стало прозрачнее, и ИТ-специалисты и другие отделы начали играть по правилам, которые документально закреплены. Все спорные вопросы решаются «языком документов», а не «по понятиям».

Руководителю отводится простая задача – с некой периодичностью получать на руки общий список уволенных и делать выборочный контроль, чтобы убедиться, что улучшенный процесс и написанный регламент эффективно работают.

В Business Studio для решения задачи разграничения прав доступа групп пользователей к объектам базы данных предназначено несколько справочников.

Описание назначения справочников для настройки прав пользователя приведено в Таблице 1.

| Справочник | Описание |

|---|---|

| Категории прав | Определяет права доступа к Справочникам базы. |

| Пользователи | Содержит добавленные для работы в базе данных учетные записи пользователей и их группы. Поддерживаются как локальные учётные записи и группы, так и принадлежащие домену Active Directory. |

| Права пользователя | Устанавливает категорию прав для пользователя. |

| Меню пользователя | Определяет иерархию и действия пунктов меню. |

| Группы меню | Определяет корневой пункт меню (от которого будет строиться иерархия меню). |

| Права пользователя на меню | Устанавливает пользователю тип доступа для группы меню. |

Пример разграничения прав доступа описан в главе Раздача прав пользователям.

Видеоинструкция по раздаче прав на справочники и меню:

Теоретическая часть и текстовые инструкции приведены ниже.

Автоматическая раздача прав

По умолчанию автоматическая раздача прав пользователя и прав пользователя на меню включена. В этом случае при открытии базы в справочнике "Права пользователя" создается запись пользователя с категорией прав "Права администратора"; в справочнике "Права пользователя на меню" для редакций Enterprise и Professional создается запись пользователя с разрешением доступа к "Меню пользователя", для редакции Cockpit создается запись пользователя с разрешением доступа к "Меню Кокпита".

В случае отключенной автоматической раздачи прав администратору базы необходимо будет самостоятельно создать запись нового пользователя и назначить ему права на доступ к справочникам системы (см. Назначение категории прав пользователю ) и права на меню (см. Разрешение на доступ к меню ).

Для изменения значения параметра Автоматическая раздача прав необходимо открыть Настройки для всех пользователей ( Главное меню → Главная → Настройки для всех пользователей ) на вкладке Основные . Открыть окно Настройка колонок (кнопка Действия → Настройка колонок), установить флажок напротив параметра "Автоматическая раздача прав" и нажать на кнопку Применить. После этого параметр можно редактировать. Если флажок будет установлен для параметра "Автоматическая раздача прав", то автоматическая раздача прав будет включена, если флажок будет снят – автоматическая раздача прав будет выключена.

Категории прав

Зачастую необходимо бывает ограничить права группы пользователей на доступ к некоторым справочникам. Для этого предназначен справочник "Категории прав" (Рис. 1). Открывается он в режиме администрирования (Главное меню → Администрирование → Справочники администрирования → Категории прав).

Добавление категории прав

Добавление новой категории прав рекомендуется осуществлять нажатием на гиперссылку Добавить копированием (см. Рис. 1). В этом случае создается полная копия выбранной в списке категории прав. Также возможно добавление новой категории прав по кнопке Новый на панели инструментов Окна справочника. В этом случае создается категория прав с полным отсутствием прав доступа.

Редактирование категории прав

Переход к редактированию категории прав пользователя осуществляется нажатием на гиперссылку Редактирование прав (см. Рис. 1). Будет открыто окно Права (Рис. 2).

Внимание! Категории прав, по умолчанию присутствующие в базах данных Business Studio (Права администратора, Ограничения для контролирующих лиц, Ограничения для ответственных лиц), при переходах на новые версии программы могут быть удалены и заменены своими новыми версиями. Если планируется вносить изменения в эти категории, рекомендуется сделать копии этих категорий, сохранить под другими названиями, и использовать в работе эти копии вместо оригиналов категорий.

Для поиска классов в дереве удобно использовать Окно поиска, которое можно вызывать от дерева классов командой контекстного меню "Найти…" или комбинацией клавиш Ctrl+F. Поиск может осуществляться по названию класса, системному названию класса или ID (системное название и ID можно посмотреть в блоке Дополнительно правой части Окна объектной модели (см. Правая часть окна Объектной модели)).

Для веток "Классы" и "Элементы списков" можно редактировать права:

Для ветки "Формы" можно редактировать права доступа к формам.

Внимание! Запрет имеет более высокий приоритет чем Разрешение. Например, если для пользователя или любой группы, членом которой он является, установлены для любого права, включая унаследованные, флажки и на Разрешение, и на Запрет, то результатом будет Запрет.

Кнопка Установить полный доступ для всех устанавливает разрешение на доступ, изменение, создание и удаление объектов всех классов и элементов списков; разрешение на доступ для всех форм.

Внимание! Не рекомендуется использовать кнопку Установить полный доступ для всех для категорий прав пользователей кроме категории "Права администратора".

Кнопка Установить для всех нижележащих устанавливает выбранный тип доступа для выделенного в списке типа права у всех потомков выделенного в дереве справочника.

Внимание! Рекомендуется устанавливать запрет на доступ, изменение, создание и удаление объектов справочника "База.Администрирование" и всех его потомков для любых категорий прав пользователей, кроме категории "Права администратора".

Назначение категории прав пользователю

Назначение категории прав пользователю осуществляется из справочника "Права пользователя" (Рис. 3). Открыть его можно из интерфейса администратора ( Меню Администратора → Администрирование → Права пользователя ).

Создать запись нового пользователя можно нажатием на кнопку Новый панели инструментов. В параметре "Пользователь" требуется выбрать объект из справочника "Пользователи", соответствующий учетной записи пользователя или группы, которой требуется выдать права. Если в справочнике "Пользователи" нет подходящей записи, её требуется добавить самостоятельно. В параметре "Категория прав" нажатием на кнопку выбирается категория прав пользователя.

Назначить категорию прав текущему пользователю можно также на вкладке Категория вертикальных прав в Настройках пользователя ( Главное меню → Главная → Настройки пользователя ) на вкладке Права .

Меню пользователя

Открыть справочник "Меню пользователя" (Рис. 4) можно из интерфейса администратора ( Меню Администратора → Администрирование → Меню пользователя ). При необходимости, можно создать собственное меню по аналогии с меню, имеющимися в справочнике "Меню пользователя". Папки, находящиеся непосредственно в папке с меню (например, папка "Отчеты", находящаяся в папке "Меню пользователя") - вкладки ленты меню. Папки, расположенные ниже по иерархии (например, папка "Фильтры", находящаяся в папке "Отчеты") - группы пунктов меню соответствующих вкладок. Конечные объекты - это пункты меню, по которым выполняются действия.

Внимание! Нумерация в папке меню не должна прерываться, т.е. 1,2,3,…

Задание иконки для пункта меню

Для пунктов меню можно задавать иконки: как присутствующие в составе программы по умолчанию, так и пользовательские.

Для задания пользовательских иконок 1) необходимо предварительно подготовить содержащую иконки библиотеку dll (создайте самостоятельно или загрузите из доступных источников) и поместить её в папку <Путь, по которому установлена Business Studio текущей версии>\Plugins.

Алгоритм действий для задания иконки для пункта меню следующий:

Разрешение на доступ к меню

Разрешения на доступ к меню для пользователей настраиваются в справочнике "Права пользователя на меню" (Рис. 5). Открыть его можно из интерфейса администратора ( Меню Администратора → Администрирование → Права пользователя на меню ). В параметре "Пользователь" требуется выбрать объект из справочника "Пользователи", соответствующий учетной записи пользователя или группы, которой требуется выдать права. Если в справочнике "Пользователи" нет подходящей записи, её требуется добавить самостоятельно. В параметре "Меню" нажатие на кнопку позволяет выбрать группу меню для выделенного пользователя, в параметре "Тип доступа" можно выбрать из выпадающего списка значения "Разрешить" либо "Запретить".

Группы меню назначаются в справочнике "Группы меню" (Рис. 6). Открывается справочник из интерфейса администратора ( Меню Администратора → Администрирование → Справочники администрирования → Группы меню → кнопка Выбрать). В параметре "Группа меню" нажатие на кнопку позволяет выбрать пункт меню, который будет главным, а в параметре "Пункт меню при старте" - действие, которое будет выполнено при старте программы (например, открытие выбранного справочника).

При назначении пользователю нескольких групп меню с типом доступа "Разрешить" в случае выполнения пункта Сменить меню ( Главное меню → Окна → Сменить меню ) на экран будет выведено окно выбора меню.

Дать разрешение на доступ к меню текущему пользователю можно также на вкладке Меню в Настройках пользователя на вкладке Права.

По умолчанию обычные пользователи, не обладающие правами администратора системы, не могут управлять системными (и большинством прикладных) службами Windows. Это означает, что они не могут останавливать, запускать (перезапускать), изменять настройки и разрешения таких служб. В некоторых случаях все-таки требуется, чтобы у пользователя были права на перезапуск и управление определенными службами. В этой статье мы разберем несколько способов управления правами на службы Windows. В частности, мы покажем, как предоставить обычному пользователю, без прав администратора Windows, права на запуск, остановку и перезапуск определенной службы.

Предположим, нам нужно предоставить доменной учетной записи contoso\tuser права на перезапуск службы печати (Print Spooler) с системным именем Spooler.

Простого и удобного встроенного инструмента для управления разрешениями на службы в Windows нет. Мы рассмотрим несколько способ предоставления пользователю прав на службу:

Какой из них проще и удобнее – решать Вам.

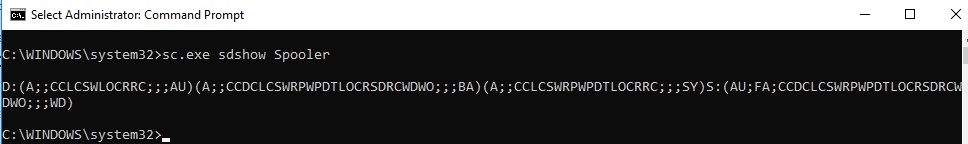

Встроенная утилита SC.exe (Service controller)

Стандартный, встроенный в Windows способ управления правами на службы системы предусматривает использование утилиты sc.exe (Service Controller).

Главная, проблема – зубодробительный синтаксис формата предоставления прав на сервис (формат SDDL).

Получить текущие права на службу можно так:

sc.exe sdshow Spooler

Что значат все эти символы?

Первая буква после скобок означает: разрешить (A, Allow) или запретить (D, Deny).

Следующая пачка символов – назначаемые права.

Последние 2 буквы, объекты (группа пользователей или SID), котором предоставляются права. Есть список предустановленных групп.

AO Account operators

RU Alias to allow previous Windows 2000

AN Anonymous logon

AU Authenticated users

BA Built-in administrators

BG Built-in guests

BO Backup operators

BU Built-in users

CA Certificate server administrators

CG Creator group

CO Creator owner

DA Domain administrators

DC Domain computers

DD Domain controllers

DG Domain guests

DU Domain users

EA Enterprise administrators

ED Enterprise domain controllers

WD Everyone

PA Group Policy administrators

IU Interactively logged-on user

LA Local administrator

LG Local guest

LS Local service account

SY Local system

NU Network logon user

NO Network configuration operators

NS Network service account

PO Printer operators

PS Personal self

PU Power users

RS RAS servers group

RD Terminal server users

RE Replicator

RC Restricted code

SA Schema administrators

SO Server operators

SU Service logon user

Можно вместо предустановленной группы явно указать пользователя или группу по SID. Получить SID пользователя для текущего пользователя можно с помощью команды:

или для любого пользователя домена с помощью PowerShell комаднлета Get-ADUser:

Get-ADUser -Identity 'iipeshkov' | select SID

К примеру, права пользователю на службу spooler могут быть предоставлены следующей командой:

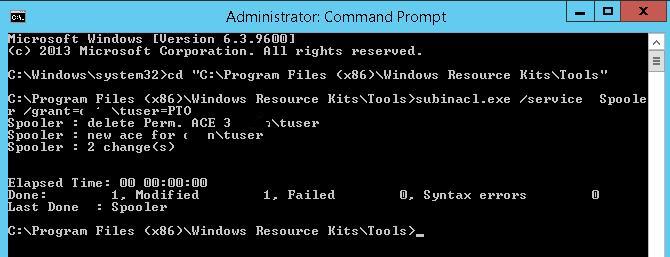

SubInACL: назначаем права на службы с помощью утилиты Sysinternals

Гораздо проще воспользоваться консольной утилитой SubInACL из комплекта Sysinternals от Марка Руссиновича (права на которую вместе с автором теперь принадлежат Microsoft). Синтаксис этой утилиты гораздо проще и удобнее для восприятия. Как предоставить права перезапуска на службу с помощью SubInACL:

- Скачайте msi со страницы (https://www.microsoft.com/en-us/download/details.aspx?id=23510) и установите ее на целевой системе.

![SubInACL - управление правами служб]()

- В командной строке с правами администратора перейдите в каталог с утилитой: cd “ C:\Program Files (x86)\Windows Resource Kits\Tools\) ”

- Выполните команду: subinacl.exe /service Spooler /grant=contoso\tuser=PTO

![subinacl.exe /service]()

Если нужно предоставить права на службу, запущенную на удаленном компьютере, синтаксис будет такой:

subinacl /SERVICE \\msk-buh01\spooler /grant=contoso\tuser=F

Если вы все сделали верно, служба должна остановиться и запуститься заново.

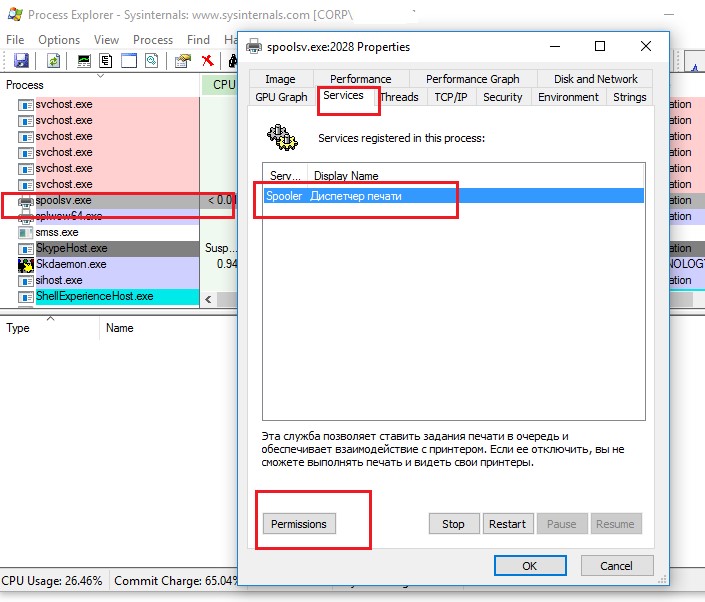

Process Explorer: Установка разрешений на службу

Нажмите на кнопку Permissions и в открывшемся окне добавьте пользователя или группу, которой нужно предоставить права на сервис и уровень полномочий.

Шаблон безопасности (Security Template)

Более наглядный (но и требующий большего количества действий) графический способ управления правами на службы – с помощью шаблонов безопасности. Для реализации, откройте консоль mmc.exe и добавьте оснастку Security Templates.

Создадим новый шаблон (New Template).

Задайте имя нового шаблона и перейдите в раздел System Services. В списке служб выберите свою службу Print Spooler и откройте ее свойства.

Установите тип запуска (Automatic) и нажмите кнопку Edit Security.

С помощью кнопки Add добавьте учетную запись пользователя или группы, которым нужно предоставить права. В нашем случае, нам достаточно права Start, Stop and pause.

Сохраните шаблон (Save).

Если открыть этот файл, можно увидеть, что данные о правах доступа сохраняются в уже ранее упомянутом SDDL формате. Полученная таким образом строка может быть использована в качестве аргументы команды sc.exe.

Осталось с помощью оснастки Security Configuration and Analysis создать новую базу данных (Open Database) и импортировать наш шаблон безопасности из файла Spooler User Rights.inf.

Применим шаблон, вызвав из контекстного меню команду Configure Computer Now.

Теперь можно под пользователем проверить, что у него появились права на управление службой Print Spooler.

Управление правами служб через групповые политики

Если нужно раздать пользователям права запуска/остановки сервиса сразу на множестве северов или компьютерах домена, проще всего воспользоваться возможностями групповых политик (GPO).

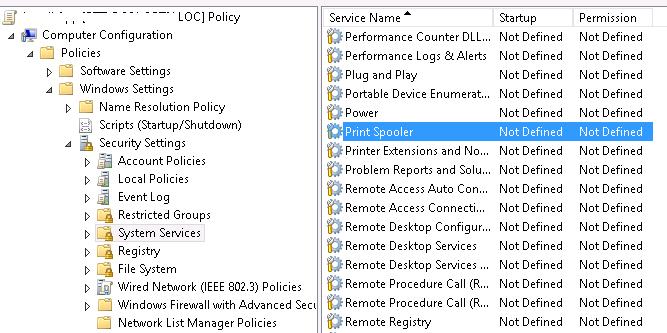

- Создайте новую или отредактируйте существующую GPO, назначьте ее на нужный контейнер с компьютерами в Active Directory. Перейдите в раздел политик Computer configuration -> Windows Settings -> Security Settings -> System Services.

- Найдите службу Spooler и аналогично ранее рассмотренной методике предоставьте права пользователю. Сохраните изменения.

Назначаем разрешения на службу с помощью PowerShell

Получить эффективные разрешения на конкретную службу из PowerShell можно так:

Get-Service spooler | Get-EffectiveAccess -Principal corp\tuser

Чтобы предоставить обычному пользователю права на запуск и остановку службы, выполните:

Get-Service spooler | Add-AccessControlEntry -ServiceAccessRights Start,Stop -Principal corp\tuser

Итак, мы разобрали несколько способов управления правами на службы Windows, позволяющих предоставить произвольному пользователю любые права на службы системы. В том случае, если пользователю требуется удаленный доступ к службе, без предоставления ему прав локального входа в систему, нужно разрешить пользователю удаленно опрашивать Service Control Manager.

Наш сайт является информационным посредником. Сообщить о нарушении авторских прав.

Читайте также:

- Можно ли пенсионера уволить по статье за прогулы

- Можно ли включать в трудовой договор основания для увольнения не предусмотренные законодательством

- Как написать рапорт на увольнение из вс рф по ошм

- Когда платить взносы при увольнении сотрудника в 2021 году

- Как рассчитать двухнедельное выходное пособие при увольнении в рб